پنجره آسیب پذیری، دلیلی برای هک شدن

آیا تنها داشتن یک ضد ویروس قدرتمند و به روز یا اعمال به موقع پچهای امنیتی تضمین مناسبی برای ایمنی سیستمهاست؟ پاسخ به این سئوال چندان که به نظر میرسد آسان نیست. پاسخ رسمی به این سئوال مثبت است. بعبارتی تولید کنندگان نرم افزار شما را مطمئن میکنند که تنها در صورت رعایت این موارد کامپیوتر شما ایمن خواهد بود. اما واقعیت چیز دیگریست. آنها تا زمانی که مجبور به اعتراف نشوند حقیقت را نمیگویند. تنها پس از آمدن یک دو جین ویروسها و کرمهای اینترنتی اخیر بود که میکروسافت وادار به اعتراف شد. البته حتی در همین شرایط هم باز چنان وانمود میشود که گویی اوضاع کاملا در کنترل است.

اجازه دهید تا باز گردیم به سئوال ابتدای بحث. پاسخ به این سئوال منفی ست. هرچند اعمال قواعد امنیتی، به روزرسانی نرم افزارها و سایر راهکارهای امنیتی (از جمله توصیه های IRCERT) شما را تا حدود زیادی ایمن میکند اما هیچکدام تضمین صددرصدی به شما نمیدهند. واقعیت نه چندان خوشایند اینکه این راه حلها تنها افراد را در برابر تعدادی آماتور یا اصطلاحا Script Kiddies و یا ویروسها مصون می سازند. اما کلاه سیاهها (حساب سازمانهای جاسوسی و شرکتهای بزرگ جداست!) کماکان هر زمان که بخواهند با چند کلیک میتوانند وارد کامپیوتر شخصی ما شوند. اخیرا یکی از موسسات مرتبط با سازمان جدید التاسیس امنیت داخلی آمریکا طی گزارشی که برای این سازمان تهیه شده به یک فاکتور تعیین کننده اشاره کرده است: پنجره آسیب پذیری.

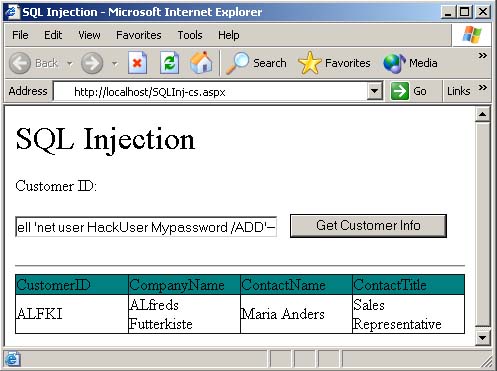

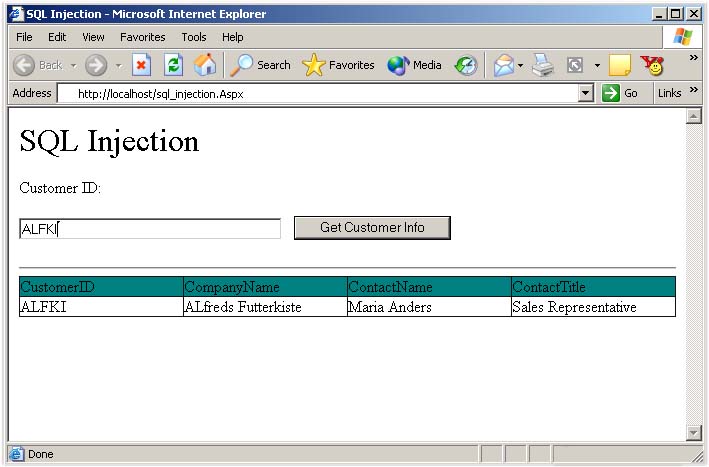

پنجره آسیب پذیری مدت زمان آسیب پذیری سیستم شما در برابر یک شکاف امنیتی یا حمله اینترنتی است. این زمان عبارت از فاصله میان کشف یک مشکل امنیتی (عموما توسط هکرها) تا پیدا شدن راه حل مربوطه (توسط شرکت مسئول) و در نهایت اعمال راه حل مربوطه توسط شما. سیکل متداول این ماجرا به این شکل است:

- روز اول: انتشار خبر وجود یک شکاف امنیتی در یکی از بولتنها و گروههای امنیتی

- روز چهاردهم تا شصتم: متخصصیت شرکت مسئول به وجود شکاف امنیتی مربوطه اعتراف میکنند. و شروع به تولید وصله امنیتی میکنند

- روز سی ام تا نود ام: تولید وصله امنیتی در شرکت مسئول و تست نرم افزار. این مرحله مهم ترین مرحله است زیرا در سالهای اخیر بسیار پیش آمده که یک وصله امنیتی بدون انجام تستهای کافی وارد بازار شده است و در نتیجه گرچه مشکل امنیتی اولیه را حل کرده است اما خود مشکلات جدیدی را ایجاد کرده است. این مشکلات جدید عمدتا مشکلات پایداری هستند اما گهگاه مشکلات امنیتی را نیز شامل شده اند. به این دلایل این روزها قبل از ارائه یک وصله امنیتی تستهای بسیاری بر روی آن انجام میشود که این کار به زمان زیادی نیاز دارد. این زمان مهمترین بخش پنجره آسیب پذیری است.

- روز 60 تا 180: در این دوره وصله امنیتی مربوطه در دسترس عموم قرار میگیرد. جالب است بدانید این زمان در مورد شکاف ASN.1 چیزی در حدود 200 روز بود.

- روز 90 تا 270: طی این دوره وصله امنیتی به صورت عام توسط کاربران مورد بهره برداری قرار میگیرد.