امنیت در شبکههای بیسیم5

بخش چهارم : امنیت در شبکههای محلی بر اساس استاندارد 802.11

پس از آنکه در سه قسمت قبل به مقدمهیی در مورد شبکههای بیسیم محلی و عناصر آنها پرداختیم، از این قسمت بررسی روشها و استانداردهای امنسازی شبکههای محلی بیسیم مبتنی بر استاندارد IEEE 802.11 را آغاز میکنیم. با طرح قابلیتهای امنیتی این استاندارد، میتوان از محدودیتهای آن آگاه شد و این استاندارد و کاربرد را برای موارد خاص و مناسب مورد استفاده قرار داد.

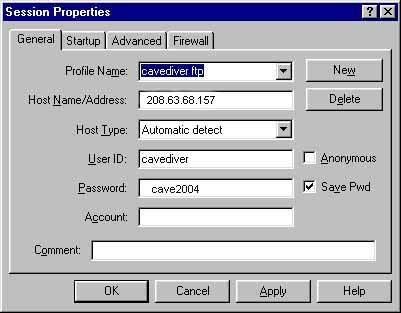

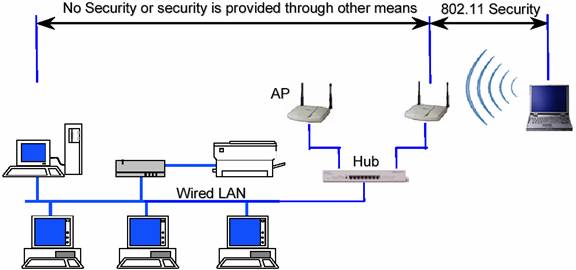

استاندارد 802.11 سرویسهای مجزا و مشخصی را برای تأمین یک محیط امن بیسیم در اختیار قرار میدهد. این سرویسها اغلب توسط پروتکل WEP (Wired Equivalent Privacy) تأمین میگردند و وظیفهی آنها امنسازی ارتباط میان مخدومها و نقاط دسترسی بیسیم است. درک لایهیی که این پروتکل به امنسازی آن میپردازد اهمیت ویژهیی دارد، به عبارت دیگر این پروتکل کل ارتباط را امن نکرده و به لایههای دیگر، غیر از لایهی ارتباطی بیسیم که مبتنی بر استاندارد 802.11 است، کاری ندارد. این بدان معنی است که استفاده از WEP در یک شبکهی بیسیم بهمعنی استفاده از قابلیت درونی استاندارد شبکههای محلی بیسیم است و ضامن امنیت کل ارتباط نیست زیرا امکان قصور از دیگر اصول امنیتی در سطوح بالاتر ارتباطی وجود دارد.

شکل بالا محدودهی عمل کرد استانداردهای امنیتی 802.11 (خصوصاً WEP) را نشان میدهد.

قابلیتها و ابعاد امنیتی استاندارد 802.11

در حال حاضر عملاً تنها پروتکلی که امنیت اطلاعات و ارتباطات را در شبکههای بیسیم بر اساس استاندارد 802.11 فراهم میکند WEP است. این پروتکل با وجود قابلیتهایی که دارد، نوع استفاده از آن همواره امکان نفوذ به شبکههای بیسیم را به نحوی، ولو سخت و پیچیده، فراهم میکند. نکتهیی که باید بهخاطر داشت اینست که اغلب حملات موفق صورت گرفته در مورد شبکههای محلی بیسیم، ریشه در پیکربندی ناصحیح WEP در شبکه دارد. به عبارت دیگر این پروتکل در صورت پیکربندی صحیح درصد بالایی از حملات را ناکام میگذارد، هرچند که فینفسه دچار نواقص و ایرادهایی نیز هست.

بسیاری از حملاتی که بر روی شبکههای بیسیم انجام میگیرد از سویی است که نقاط دسترسی با شبکهی سیمی دارای اشتراک هستند. به عبارت دیگر نفوذگران بعضاً با استفاده از راههای ارتباطی دیگری که بر روی مخدومها و سختافزارهای بیسیم، خصوصاً مخدومهای بیسیم، وجود دارد، به شبکهی بیسیم نفوذ میکنند که این مقوله نشان دهندهی اشتراکی هرچند جزءیی میان امنیت در شبکههای سیمی و بیسیمییست که از نظر ساختاری و فیزیکی با یکدیگر اشتراک دارند.

سه قابلیت و سرویس پایه توسط IEEE برای شبکههای محلی بیسیم تعریف میگردد :

· Authentication

هدف اصلی WEP ایجاد امکانی برای احراز هویت مخدوم بیسیم است. این عمل که در واقع کنترل دسترسی به شبکهی بیسیم است. این مکانیزم سعی دارد که امکان اتصال مخدومهایی را که مجاز نیستند به شبکه متصل شوند از بین ببرد.

· Confidentiality

محرمانهگی هدف دیگر WEP است. این بُعد از سرویسها و خدمات WEP با هدف ایجاد امنیتی در حدود سطوح شبکههای سیمی طراحی شده است. سیاست این بخش از WEP جلوگیری از سرقت اطلاعات در حال انتقال بر روی شبکهی محلی بیسیم است.

· Integrity

هدف سوم از سرویسها و قابلیتهای WEP طراحی سیاستی است که تضمین کند پیامها و اطلاعات در حال تبادل در شبکه، خصوصاً میان مخدومهای بیسیم و نقاط دسترسی، در حین انتقال دچار تغییر نمیگردند. این قابلیت در تمامی استانداردها، بسترها و شبکههای ارتباطاتی دیگر نیز کموبیش وجود دارد.

نکتهی مهمی که در مورد سه سرویس WEP وجود دارد نبود سرویسهای معمول Auditing و Authorization در میان سرویسهای ارایه شده توسط این پروتکل است.

در قسمتهای بعدی از بررسی امنیت در شبکههای محلی بیسیم به بررسی هریک از این سه سرویس میپردازیم.