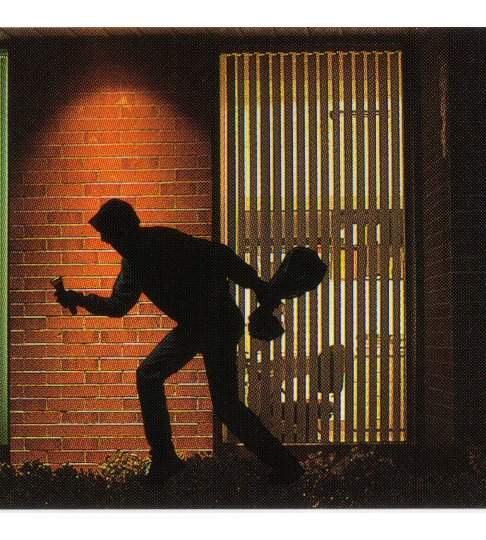

شناسایی مزاحم کامپیوتری

اگر کامپیوتر شما به اینترنت وصل است همواره در معرض انواع تهدیدات هستید. به عنوان رایجترین مورد میتوان به امکان آلودگی دستگاه به انواع ویروسها و کرمهایی که از طریق اینترنت توزیع میشوند اشاره نمود. نرمافزارهای جاسوس نمونه دیگری از این دست برنامهها هستند که بر روی دستگاه قرار گرفته، فعالیتهای کاربر و همینطور اطلاعات شخصی مانند گذرواژهها، اطلاعات مربوط به کارتهای اعتباری و ... را ثبت کرده و به منتشرکنندگان خود گزارش میدهند. نفوذ در سیستمهای کاربران و انجام اعمال نامطلوب آنان از جمله موارد دیگری است که کامپیوترهای متصل به اینترنت را تهدید مینماید. نفوذ به روشهای مختلفی انجام میشود و در بسیاری از مواقع کاربر متوجه این مسئله نمیشود. حتی بعضی از نفوذگران ردپای خود را هم پاک میکنند به نحوی که حمله به سیستم قابل آشکارسازی نیست.

با این وجود نفوذ کنندگان به سیستم به صورت معمول ردپاهایی از خود باقی میگذارند. با وجودی که تشخیص بعضی از ردپاها دشوار است ولی با استفاده از گامهایی که در ادامه بیان میشوند میتوان بسیاری از نفوذها را تشخیص داد.

به عنوان اولین گام باید سیستمعامل و نرمافزارهای موجود در محیطی آزمایشی (مشابه شرایط عملیاتی) توصیف[1] شوند. توصیف به این معناست که عملکرد برنامهها در حال اجرا بررسی شده و موارد مختلفی مانند سرعت، زمان پاسخ، نحوه عمل و غیره به صورت دقیق شناسایی شوند. بنابراین باید برنامهها را اجرا نموده و آنها را در شرایطی مشابه حالت عملیاتی قرار داد، سپس رفتار آنها را به دقت بررسی نمود.

در گام بعدی، باید از نرمافزارهای توصیف استفاده نمود. یکی از رایجترین ابزارها برای این کار نرمافزار TripWire محصول tripwiresecurity.com است. این نرمافزار نسخههایی برای سیستمعاملهای مختلف دارد و متن برنامه بعضی نسخههای آن به کاربران عرضه میشود. غیر از این نرمافزار ابزارهای دیگری نیز وجود دارند که همین عملکرد را نشان میدهند. این دسته نرمافزارها در رده ابزارهای تشخیص نفوذ host-based قرار میگیرند. با جستجو بر روی اینترنت میتوان برنامههای دیگری نیز با عملکرد مشابه یافت.

در نهایت باید همه فایلها، دایرکتوریها، تجهیزات و پیکربندی سیستم شناسایی شده و تغییرات آنها در زمان مورد بررسی قرار گیرند. در محیط آزمایشی کنترل شده، شرایط طبیعی شناسایی میشود. به خاطر داشته باشید هرگاه سیستم وارد فاز عملیاتی شود، شرایط طبیعی بهتر شناسایی میشوند، زیرا هرچقدر که سیستمهای تست خوب و قوی طراحی شوند تنها نشان دهنده تخمینی از محیط عملیاتی هستند. باید مجموعه تغییرات جدید را درک کرده و آنها را در توصیف سیستم وارد نمود.

فایلها، دایرکتوریها، تجهیزات و پیکربندی تنها بخشی از توصیف

کامل سیستم کامپیوتری هستند. سایر مواردی که باید بررسی شوند

به شرح زیر میباشند:

- برنامههای در حال اجرا

منابعی که این برنامهها مورد استفاده قرار میدهند و زمان

اجرای آنها. به عنوان مثال اگر برنامه تهیه کننده نسخههای

پشتیبان هر روزه در زمان مقرری اجرا میشود، آیا این فعالیت

طبیعی قلمداد میشود؟ در مورد برنامه واژهپردازی که مدت زمان

زیادی از وقت

CPU

را اشغال نموده است چطور؟

- ترافیک شبکه

آیا ایجاد ناگهانی تعداد زیادی اتصال

HTTP

توسط سرور

email

طبیعی است؟ افزایش ناگهانی بار سرور وب چگونه ارزیابی میشود؟

- کارایی

آیا سرعت وب سرور کاهش یافته است؟ سرور تراکنش، توان مدیریت چه

تعداد تراکنش را دارد؟

- سیستم عامل

نفوذگذان در سیستم میتوانند عملکرد سیستم عامل را به گونهای عوض کنند که برنامههای کاربردی بدون اینکه تغییر کنند رفتاری متفاوت نشان دهند. تصور کنید یک فراخوانی سیستم عامل که باید منجر به اجرای یک برنامه شود، برنامه دیگری را اجرا نماید.

متاسفانه ابزارهایی که برای بررسی این پارامترها وجود دارند به اندازه نرمافزارهایی که فایلها، دایرکتوریها، تجهیزات و پیکربندی را بررسی میکنند، رشد نداشتهاند. با این وجود برای مدیریت هوشیارانه سیستمها باید این پارامترها هم به صورت دقیق در توصیف سیستم قید شوند.

تنها در صورت انجام دقیق موارد فوق و نظارت بر تغییر مشخصات سیستم میتوان به امن بودن کامپیوتر خود امیدوار بود.