قابلیتهای نرمافزارهای ضدویروس

در قسمتهای قبلی از این مجموعه مقالات ضمن معرفی انواع ویروسها و سایر برنامههای مختل کننده امنیت، چگونگی کشف ویروسها توسط برنامههای ضدویروس و تعدادی از قابلیتهای برنامههای ضدویروس بیان شد. در این مقاله چند قابلیت مهم نرمافزارهای ضدویروس مورد بررسی قرار میگیرد.

تفاوت بین نسخههای ضد ویروس

همه نرمافزارهای ضد ویروس عمل واحدی را انجام میدهند که همان اسکن فایلها و پاکسازی موارد آلوده میباشد. بعضی از آنها حتی از موتورهای اسکن یکسانی برای شناسایی ویروسها بهره میگیرند. تفاوت اصلی بین این محصولات در کیفیت واسط کاربر، سرعت و دقت محصول و قابلیتهای خاص (مانند اسکنرهای e-mail، بروز رسانیهای خودکار زمان بندی شده، اسکنهای ابتکاری و ...) میباشد.

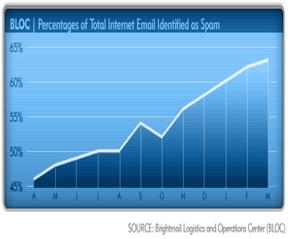

در حال حاضر با توجه به اتصال اکثر کامپیوترها به شبکه اینترنت و خطرات گستردهای که از این طریق کاربران را تهدید میکند تامین امنیت در برابر ویروسهایی که از طریق اینترنت انتقال مییابند اهمیت زیادی دارد. از سوی دیگر اینترنت میتواند به عنوان ابزاری برای بروز نگهداری نرمافزارهای ضدویروس مورد استفاده قرار گیرد.